链路系统设计

设计链路系统设计的基本准则是在符合服务质量要求的前提下,尽可能降低交换网络成本。这就要研究包括无阻塞在内的各种链路系统的最佳结构,并研究各种类型链路系统的话务负荷能力和阻塞率的计算方法。雅柯比斯法和概率线性图法是工程上通常采用的两种计算方法。

链路系统造价信息

按链路级数可分为两级链路系统和多级链路系统;接线束利用度可分为全利用度链路系统和部分利用度链路系统。全利用度链路系统不同于单级全利用度线束。单级全利用度线束中的任一入线可以直接选用任一出线,可称为直接全利用度。而全利用度链路系统是通过链路的连接才达到全利用度,可称为间接全利用度;按链路数与入线数之比可分为扩散型、集中型和无扩散无集中型链路系统。按是否存在阻塞状态可分为无阻塞链路系统和有阻塞链路系统。

链路系统结构

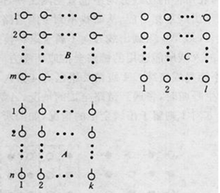

链路系统可由各种类型的接线器所组成,如纵横接线器、笛簧或剩簧接线器、电子交叉矩阵以及数字化的时间接线器和空间接线器等。链路系统的概念与所用的接线器类型无关,链路系统的结构,可采用简单的符号表示法。符号表示法有步进选择器、交叉矩阵、小鸡图和通路图等几种。图中给出采用小鸡图符号表示法的两级链路系统,A表示入线.B表示链路,C表示出线。

链路系统设计常见问题

-

光纤测试的链路计算:有多少终端用户,算多少个链路测试。

-

电缆链路系统测试和光纤链路系统测试什么时候需计算,如何计算?

如果计取了系统调试或试运行就不再计算链路测试和电缆调试,用于非系统线路的调试,比如局部维修工程,需要对线路测试,或者甲方要求单独测试。不需要第三方报告,系统正常运行就可以。

-

照明系统设计思路:首先确定系统的用电总功率,第2是确定总开关和总线的额定电流值,根据额定电流值选择总开关规格和导线规格,第3是确定各支路的用电功率,以便确定支路开关和支路导线的额定电流值,根据额定电流...

链路系统的特点是:

①入线与出线之间的连接必须经过一条或若干条级间连线,这种连线或连接设备即为链路。

②链路与所选择的出线同时进行占用。

③选线时,只选择那些能接到空闲出线的链路。这种选线方式称为条件选择。

在人工电话交换机中,为了连接主叫用户和被叫用户,必须既有空闲的话务员,又有可供使用的绳路,话务员与绳路就起着链路的作用。步进制电话交换机中的两级预选器也是链路系统概念的应用。随着采用公共控制方式的纵横制电话交换机的出现,链路系统得到广泛的应用。在程控空分电话交换机和程控数字电话交换机中,也大多采用链路系统和条件选择方式。

链路系统在交换系统或信息分配系统中是重要的组成部分。因为交换系统或信息分配系统能否完成入线与出线之间的连接,也就是链路系统出现阻塞的概率,是极为重要的问题。

接线器

交换网络由T接线器和S接线器组成。T接线器是时间接线器,由话音存储器和控制存储器组成。工作原理:要将入线的TS5(时隙为5)经过T...T接线器是完成同一个母线上的时隙交换的。S接线器是空间接线器,由电子交叉矩阵和控制存储器组成。时隙交换功能与空分交换功能分别由不同的接线器(时分接线器T和空分接线器S)实现,为了使数字交换网兼有时空交换的功能,扩大选择范围和交换机的容量,在程控数字交换机中的数字交换网是由T接线器和S接线器的不同组合而成。如TST(时分-空分-时分)、STS(空分-时分-空分),TSST、TSSST、SSTSS、TTT等。

链路系统设计文献

EPON ONU系统上行链路中存储机制的设计与实现

EPON ONU系统上行链路中存储机制的设计与实现

介绍了WISHBONE互连结构和EPONONU的上行传输机制,以及存储机制在上行链路中所起的作用。详细说明了如何运用WISHBONE互连结构实现符合EPON上行传输特点的存储机制,并从中实现各模块速率匹配的目的。实验结果显示本设计的极限速度可达85MHz,满足系统的需求。

链路和节点保护

ALNP(Aggregated Link and Node Protection),链路和节点保护

在ALNP方式中,假设网络的保护域有一条主路径横跨多条链路和多个节点。主路径上的所有节点,都围绕主路径,只针对其下游相邻的链路和节点,生成备份路径或称迂回路径。迂回路径绕过其下游相邻节点,在其下游相邻节点的下游相邻节点处,合并到主路径。

当节点设备检测到下游相邻链路或节点设备故障时,将业务流量导向到迂回路径,再合并到主路径。ALNP方式中,故障检测只需要每个节点设备检测其下游的链路和节点故障,检测手段相对比较丰富和快速。

本质上,ALNP保护方式通过逐跳(hop-by-hop)方式的汇聚和集成,实现了多条端到端路径的全局性保护。传统的SDH的BLSR技术、环网技术如以太环网技术和RPR技术都是采用此保护模型,MPLS FRR也定义了链路和节点保护模型。2100433B

l LB device:负责将内网到外网流量分发到多条物理链路的设备。

l 物理链路:运营商提供的实际链路。

l DIP:用户发送报文的目的网段。

l 链路带宽:运营商提供给此链路的实际带宽。

l 链路阈值:流量超过此链路阈值时会进行相应带宽调度。

l 链路权重:多条链路在同一调度策略中,根据加权调度算法将目标流量根据权重比进行分发。

l 健康检查:检查运营商链路的质量。

l 所属运营商:确定此条链路所属哪个运营商。

l 路由模式:确定此条链路需要下发哪些路由。

l 目的IP组:确定去往此目的运营商IP所走的链路。

l 源地址组:确定哪些内网用户能匹配此条链路。

l 协议:确定哪些协议能匹配此条链路。

l 入接口:确定从哪些接口流入的流量能匹配此条链路。

l 策略动作:当所选物理链路都超阈值后,设备对超阈值流量的处理方式。

l 会话保持:匹配源目ip的同一会话在老化时间内走同一条链路。

l DNS透明代理:内网用户向外网域名请求时,设备将此报文拦截重新选择负载最小的链路转发。

CDN是个很庞大的概念和体系.全世界CDN服务提供商屈指可数.

我们熟悉的Google就是某CND的最大客户.我们今天只选取其中一小部分来讨论.

说了半天.看上去似乎很复杂.鉴于经典的大多是搞WEB的.接触的最多的是WEB服务器/数据库等.既然是浅谈.我就举个简单的例子.

随着应用安全的发展,大家都比较关注应用安全漏洞,其实在应用层之下的传输层也有很多安全风险,而且这些安全风险正在被广泛利用。比如今天要给大家介绍的TCP链路劫持攻击。

TCP链路劫持其实就是指网络链路上侦听、伪造TCP包,达到控制目标网络链路的行为。最常见的就是某些设备实现的对非法站点的访问拦截,以及一些地区运营商的网页植入广告行为。

因为广域网的链路劫持影响面大,一般会影响一个地区甚至是全国,所以本文重点讨论广域网的TCP链路劫持,局域网的劫持如ARP攻击不在讨论范围。

发现的TCP链路劫持攻击一般有两种形式:中断访问型(分为单向发包和双向发包)和替换页面型。

中断访问型常见于阻止用户访问某些网站,如某些设备禁止用户访问某些站点、某地运营商的禁止ADSL多终端上网功能。其原理就是伪造服务端给用户发RST包阻止TCP连接的建立(单向发包)。某些设备做得比较狠,在冒充服务端给用户发RST包的同时也冒充用户给服务端发RST包(双向发包)。

替换页面型常见于运营商植入广告,也有篡改正常网页进行SEO、骗流量的。笔者见过最恶劣的莫过于钓鱼,如2011年出现过的Gmail钓鱼事件以及一些不能告诉你的钓鱼事件。原理也简单,就是在一个HTTP请求后伪造服务端的HTTP响应给客户端。

一次典型的TCP链路劫持替换页面,我们可以看到,TCP三次握手完成后,HTTP请求包发送后,客户端收到两个HTTP响应包,因为伪造的第一个包(10号)先到,所以第二个正常的HTTP响应包(13号)被客户端忽略了。很明显,在网络上有一个设备,侦听整个会话,当匹配某个特征就抢先发包劫持会话。

这些利用链路劫持进行的弹窗广告、“技术问题”产生的误拦截、植入代码不慎将页面弄乱、甚至是钓鱼等将会损害用户利益。笔者跟链路劫持的“不解之缘”就因此而起。

要解决链路劫持先要搞清楚是否是链路劫持,如是则出问题的大概位置在哪里。链路劫持是区域性的,一般来讲某地区用户集中投诉,就可以联系用户调查了。用户往往不懂Wireshark抓包,还要远程协助,如果网速慢就是悲剧……各种心酸且按下不表。

抓到可疑包之后关注两个关键点:TTL值和IP Id(Identification)。根据实际观测,伪造的TCP包的TTL值和Id是不符合逻辑的。

真实包的TTL是53,Id是按顺序自增的,而伪造的包的TTL是64,Id始终是0。还有,笔者也见过某地运营商禁止ADSL多终端上网功能会伪造Id值恒为8888的RST包。

通过伪造的TTL值就可以大致定位侦听设备的位置。利用伪造的数据包的TTL值加上当时用户的路由即可定位:数据包每经过一个路由TTL值就会减一,我们找到假的包,看他的TTL(一般初始发出的TTL是256或128或64)减了多少,反推回去就找到出问题的位置了。

刚刚那个截图,伪造的的TCP包TTL值是64,也就是可以推测出链路劫持就发生在局域网内。的确如此,这个case是一个路由器软件进行链路劫持的案例。

有个问题,如果攻击者聪明一些,伪造包定制一个TTL值,就会导致我们难以精确定位。比如某些设备会发三次RST包,每次的TTL都不一样。注意,我说的“难以定位”并非“不能定位”,还是有办法的,需要动动脑子。

坏人是很多的,不能每次都被动等待用户投诉,如何主动发现链路劫持呢?

客户端访问目标站点的时候,同一个TCP会话的TTL值发生较大变动,就可以判定为疑似劫持。以下python代码就是一个利用Scapy检测TCP链路劫持的示例:

#!/bin/python# # import sysfrom scapy.all import * conf.verb=0print "TCP Hijacking Delector by lake2"print "[ ] Sniffing ...."ip_arr = {}while 1: a=sniff( filter="tcp and src host not 10.26.234.44", count=50) for b in a: ip_src = b.sprintf(r"%IP.src%") ip_ttl = b.sprintf(r"%IP.ttl%") if ip_arr.has_key(ip_src): c = int(ip_ttl) - int(ip_arr[ip_src]) if abs(c) > 4: print ip_src " has been hijacking !!! debug info : " str(ip_ttl) " <-> " str(ip_arr[ip_src]) else: ip_arr[ip_src] = ip_ttl print "=>"

检测到某些设备拦截笔者在Google搜索敏感关键字的链路劫持:

双向RST的情况,部署在机房的IDS也可以发现端倪。

如果是替换页面型攻击,页面hash或者HTML元素个数会有异常,这里也可以作为一个检测点。

防范链路劫持就比较困难,毕竟攻击者控制着网络链路。不过并非不可能。

一是网站全程使用SSL。

再一个就是在客户端或(和)服务器丢弃伪造的TCP包。比如前面说到的单向中断访问型攻击,就可以丢弃包含伪造特征的TCP包(如Id为0或8888)。某些项目就是利用客户端、服务端同时丢弃的方式来翻墙的。

最后,我们可以看到广域网一点都不安全,所以敏感信息传输一定要加密,还要高强度加密;高端网页最好有个校验机制;自动升级的程序也一定要校验文件签名。

- 相关百科

- 相关知识

- 相关专栏

- JELOON EX-3000

- PentiumD

- 佳比JB-280D

- 嵌入式系统原理,设计及开发

- 京博雅苑

- 现代机械工程设计

- 儋州望海国际广场

- isofix接口

- NokiaMap

- 铁三角ATH-F55

- 香格里拉西苑

- 识别卡剥离强度试验机

- 过载器

- 昆腾7.5Glct15系列

- nVIDIAnForce550

- 红日长升CS-节能450

- 医用洁净空调系统设计调试中易忽视的问题及设计优化

- 张家口市中心城区污水排水管网在线监测系统设计

- 中国信达施工现场智能化管理及视频监控系统设计方案

- 以S3C2410为核心的简易智能家居监控系统设计

- 张潘明污水处理厂初步设计说明书(水质工程学课程)

- 云南洱海桃溪河口净化工程的设计思路及初步净化效果

- 增设钢牛腿在连续独柱墩桥梁抗倾覆加固设计中的应用

- 智能建筑火灾自动报警与消防联动系统设计及应用效果

- 余杭某供电营业所生产营业用房工程建筑设计招标文件

- 中国建筑抗震设计规范的演变与展望

- 中国恩菲工程技术有限公司中国有色工程设计总院

- 有线电视广播系统运行维护规程编制情况和宣贯要点

- 在项目成本控制中的实践与探索工程项目成本管理系统

- 园林景观及配套设施标工程施工组织设计建筑施工

- 再谈VRV空调系统设计与施工中有关问题的解决方法

- 有关CAD技术在水利工程设计中的实际应用方法