垃圾邮件防火墙简介

所谓垃圾邮件防火墙,是一台专用的邮件服务器,用来转发发往您的内部邮件服务器和从内部邮件服务器向外投递的邮件。

垃圾邮件防火墙造价信息

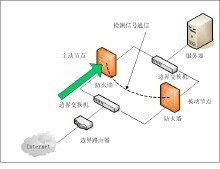

虽然有网络防火墙作为网络安全的保障,但是如果邮件服务器对外提供服务,则黑客仍然至少能够通过邮件通讯与邮件服务器发生“亲密接触”。

有了邮件防火墙的隔离,从Internet外部只能“看到”邮件防火墙,而看不到内部真正的邮件服务器,甚至从外面无法知道内部邮件服务器采用哪种软件系统,什么版本状态等。因此大大降低了邮件服务器因为“暴露在外”而潜伏的安全隐患。

过滤不安全邮件

尽管SMTP协议中的VRFY和EXPN等协议的设计初衷很好,但是黑客和垃圾邮件发送者却可以利用这些命令从警惕性不高和缺乏经验的邮件系统管理员的工作漏洞中获取系统账户等信息,从而带来潜在的安全隐患。

有了邮件防火墙作为邮件收发的“协议翻译机”,能够将这些不安全的协议屏蔽掉,杜绝此类安全漏洞。

擦除邮件路由痕迹

邮件防火墙的“邮件路由痕迹擦除器”的作用,就是要擦除这些冗余的路由信息,使得外发的邮件信息经过“过滤”,从而消除此类安全隐患。

防止开放式中继

通过在“邮件防火墙”中设定严格的中继规则,可以防止Open Relay带来的垃圾邮件隐患。

梭子鱼垃圾邮件防火墙是一款软硬件集成的解决方案,帮助邮件系统抵御最新的垃圾邮件、病毒邮件、欺诈性邮件、钓鱼邮件、间谍程序邮件等各类邮件威胁。梭子鱼垃圾邮件防火墙的邮件安全多层过滤模型提供全面的垃圾邮件过滤功能,各过滤层采用不同的反垃圾邮件技术对邮件进行扫描,即包括对垃圾邮件行为的识别,也包括多种高级内容过滤技术,因而能达到最佳的过滤效果。

梭子鱼实时防御技术使得梭子鱼反垃圾及病毒防火墙能更快的阻止最新的病毒、间谍软件及其他各种恶意软件。当这类邮件爆发时,梭子鱼能第一时间予以发现并阻断。此功能亦称之为“零时防御”,集成在病毒过滤的第三层。

垃圾邮件防火墙简介常见问题

-

区别:1、实现隔离内外部网络的方式不同硬件防火墙:通过硬件和软件的组合,基于硬件的防火墙专门保护本地网络软件防火墙:通过纯软件,单独使用软件系统来完成防火墙功能2、安全性不同硬件防火墙的抗攻击能力比软...

-

按普通墙套,注意换算材料价格。没有的项目,以补充项进。

-

具体材料选择要看设计要求的是混凝土配筋的,就选中剪力墙

垃圾邮件防火墙简介文献

梭子鱼垃圾邮件防火墙保障安全

梭子鱼垃圾邮件防火墙保障安全

越来越多的垃圾邮件制作者企图利用他人善意的帮助从事诈骗行为。尼泊尔上个月发生8.1级地震中时,就在人们全力帮助尼泊尔抗震救灾之际,诈骗分子却利用这一悲剧制造金融诈骗的圈套,通过邮件冒充红十字会等官方组织,以捐款的名义实施诈骗。通过邮件诈骗的案例屡见不鲜,涉案金额也越来越大。诈骗分子无孔不入且花样百出,往往利用热门事件和使用习惯,通过邮件诈骗的形式,麻痹了人们的警惕性从而得逞。梭

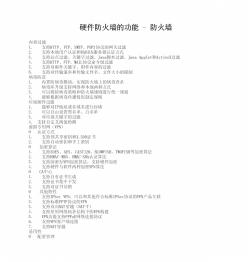

硬件防火墙的功能-防火墙

硬件防火墙的功能-防火墙

硬件防火墙的功能-防火墙

防火墙具有很好的保护作用。入侵者必须首先穿越防火墙的安全防线,才能接触目标计算机。你可以将防火墙配置成许多不同保护级别。高级别的保护可能会禁止一些服务,如视频流等,但至少这是你自己的保护选择。

在具体应用防火墙技术时,还要考虑到两个方面:

一是防火墙是不能防病毒的,尽管有不少的防火墙产品声称其具有这个功能。 二是防火墙技术的另外一个弱点在于数据在防火墙之间的更新是一个难题,如果延迟太大将无法支持实时服务请求。并且,防火墙采用滤波技术,滤波通常使网络的性能降低50%以上,如果为了改善网络性能而购置高速路由器,又会大大提高经济预算。

总之,防火墙是企业网安全问题的流行方案,即把公共数据和服务置于防火墙外,使其对防火墙内部资源的访问受到限制。作为一种网络安全技术,防火墙具有简单实用的特点,并且透明度高,可以在不修改原有网络应用系统的情况下达到一定的安全要求。

(1)设置网卡IP地址为192.168.1.234,子网掩码为255.255.255.0,网关为192.168.1.1。

(2)设置DNS为61.177.7.1。

(3)Linux防火墙设置,禁用SELinux,启用防火墙,信任WWW、FTP、SSH、SMTP端口。

(4)设置防火墙,使能信任TCP协议的POP3端口。

防火墙技术防火墙种类

从实现原理上分,防火墙的技术包括四大类:网络级防火墙(也叫包过滤型防火墙)、应用级网关、电路级网关和规则检查防火墙。它们之间各有所长,具体使用哪一种或是否混合使用,要看具体需要。

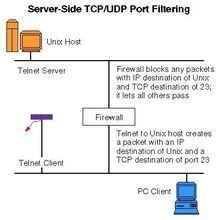

网络级防火墙

一般是基于源地址和目的地址、应用、协议以及每个IP包的端口来作出通过与否的判断。一个路由器便是一个"传统"的网络级防火墙,大多数的路由器都能通过检查这些信息来决定是否将所收到的包转发,但它不能判断出一个IP包来自何方,去向何处。防火墙检查每一条规则直至发现包中的信息与某规则相符。如果没有一条规则能符合,防火墙就会使用默认规则,一般情况下,默认规则就是要求防火墙丢弃该包。其次,通 过定义基于TCP或UDP数据包的端口号,防火墙能够判断是否允许建立特定的连接,如Telnet、FTP连接。

应用级网关

应用级网关能够检查进出的数据包,通过网关复制传递数据,防止在受信任服务器和客户机与不受信任的主机间直接建立联系。应用级网关能够理解应用层上的协议,能够做复杂一些的访问控制,并做精细的注册和稽核。它针对特别的网络应用服务协议即数据过滤协议,并且能够对数据包分析并形成相关的报告。应用网关对某些易于登录和控制所有输出输入的通信的环境给予严格的控制,以防有价值的程序和数据被窃取。 在实际工作中,应用网关一般由专用工作站系统来完成。但每一种协议需要相应的代理软件,使用时工作量大,效率不如网络级防火墙。 应用级网关有较好的访问控制,是目前最安全的防火墙技术,但实现困难,而且有的应用级网关缺乏"透明度"。在实际使用中,用户在受信任的网络上通过防火墙访问Internet时,经常会发现存在延迟并且必须进行多次登录(Login)才能访问Internet或Intranet。

电路级网关

电路级网关用来监控受信任的客户或服务器与不受信任的主机间的TCP握手信息,这样来决定该会话(Session)是否合法,电路级网关是在OSI模型中会话层上来过滤数据包,这样比包过滤防火墙要高二层。电路级网关还提供一个重要的安全功能:代理服务器(Proxy Server)。代理服务器是设置在Internet防火墙网关的专用应用级代码。这种代理服务准许网管员允许或拒绝特定的应用程序或一个应用的特定功能。包过滤技术和应用网关是通过特定的逻辑判断来决定是否允许特定的数据包通过,一旦判断条件满足,防火墙内部网 络的结构和运行状态便"暴露"在外来用户面前,这就引入了代理服务的概念,即防火墙内外计算机系统应用层的"链接"由两个终止于代理服务的"链接"来实现,这就成功地实现了防火墙内外计算机系统的隔离。同时,代理服务还可用于实施较强的数据流监控、过滤、记录和报告等功能。代理服务技术主要通过专用计算机硬件(如工作站)来承担。

规则检查防火墙

该防火墙结合了包过滤防火墙、电路级网关和应用级网关的特点。它同包过滤防火墙一样,规则检查防火墙能够在OSI网络层上通过IP地址和端口号,过滤进出的数据包。它也象电路级网关一样,能够检查SYN和ACK标记和序列数字是否逻辑有序。当然它也象应用级网关一样,可以在OSI应用层上检查数据包的内容,查看这些内容是否能符合企业网络的安全规则。规则检查防火墙虽然集成前三者的特点,但是不同于一个应用级网 关的是,它并不打破客户机/服务器模式来分析应用层的数据,它允许受信任的客户机和不受信任的主机建立直接连接。规则检查防火墙不依靠与应用层有关的代理,而是依靠某种算法来识别进出的应用层数据,这些算法通过已知合法数据包的模式来比较进出数据包,这样从理论上就能比应用级代理在过滤数据包上更有效。

- 相关百科

- 相关知识

- 相关专栏

- 蓝盾防火墙

- 舒情家纺

- 天网防火墙v3.0.0.1005build1108

- 诺顿防火墙

- 智能式直流高压发生器

- 接地引下线导通测试仪

- HTDT-10A接地引下线导通测试仪

- YTC2886接地引下线导通测试仪

- 线棒涂布机

- 传感技术与应用教程

- HDDT-10A接地引下线导通测试仪

- DT-10A接地引下线导通电阻测试仪

- YTC2885接地引下线导通测试仪

- HSXJD-B接地引下线导通测试仪

- USB电能测试仪

- 智能接地引下线导通测试仪

- 永磁同步电机简介

- 异构分布式防火墙与入侵检测联动构架的通信机制

- 以色列ELI自清洗网式过滤器和浅层介质过滤器简介

- 有关水利水电勘测设计技术标准体系情况的简介

- 工程技术分析论文地辐射采暖系统简介及常见问题

- 工程定额及造价资料电子查阅与简易预结算编制系统简介

- 广(州)深(圳)准高速铁路石龙—常坪段路基施工简介

- 基于GIS技术安徽省主要防洪工程信息系统简介

- 广东省东江—深圳供水改造工程施工图设计监理工作简介

- 基于IXP2400千兆防火墙包分类算法设计与实现

- 广东推广东莞防火墙建设经验大运严防火灾

- 乐星产电乐星产电(无锡)有限公司二期工程项目简介

- 国家玻璃质量监督检验中心安全玻璃CCC认证业务简介

- 建筑工程门窗系列产品节点图及简介PPT

- 混凝土搅拌车底盘简介

- 模具钢材料简介