标识鉴别:网际安全技术基础图书目录

Contents

Part OneAuthentication Technology

Chapter 1Basic Concepts

1"para" label-module="para">

1"para" label-module="para">

1"para" label-module="para">

1"para" label-module="para">

1"para" label-module="para">

1"para" label-module="para">

Chapter 2Authentication Logics

2"para" label-module="para">

2"para" label-module="para">

2"para" label-module="para">

2"para" label-module="para">

2"para" label-module="para">

2"para" label-module="para">

2"para" label-module="para">

2"para" label-module="para">

2"para" label-module="para">

2"para" label-module="para">

2"para" label-module="para">

2"para" label-module="para">

2"para" label-module="para">

2"para" label-module="para">

2"para" label-module="para">

2"para" label-module="para">

2"para" label-module="para">

2"para" label-module="para">

2"para" label-module="para">

2"para" label-module="para">

Chapter 3Identity Authentication

3"para" label-module="para">

3"para" label-module="para">

3"para" label-module="para">

3"para" label-module="para">

3"para" label-module="para">

Part TwoCryptosystems

Chapter 4Combined Public Key (v6"para" label-module="para">

4"para" label-module="para">

4"para" label-module="para">

4"para" label-module="para">

4"para" label-module="para">

4"para" label-module="para">

4"para" label-module="para">

4"para" label-module="para">

4"para" label-module="para">

4"para" label-module="para">

4"para" label-module="para">

4"para" label-module="para">

Conclusion

Chapter 5Cryptosystem and Authentication

5"para" label-module="para">

5"para" label-module="para">

5"para" label-module="para">

5"para" label-module="para">

5"para" label-module="para">

5"para" label-module="para">

5"para" label-module="para">

5"para" label-module="para">

5"para" label-module="para">

5"para" label-module="para">

5"para" label-module="para">

5"para" label-module="para">

5"para" label-module="para">

5"para" label-module="para">

5"para" label-module="para">

5"para" label-module="para">

5"para" label-module="para">

Chapter 6Bytes Encryption

6"para" label-module="para">

6"para" label-module="para">

6"para" label-module="para">

6"para" label-module="para">

6"para" label-module="para">

6"para" label-module="para">

6"para" label-module="para">

6"para" label-module="para">

6"para" label-module="para">

6"para" label-module="para">

6"para" label-module="para">

6"para" label-module="para">

6"para" label-module="para">

6"para" label-module="para">

6"para" label-module="para">

6"para" label-module="para">

Part ThreeCPK System

Chapter 7CPK Key Management

7"para" label-module="para">

7"para" label-module="para">

7"para" label-module="para">

7"para" label-module="para">

7"para" label-module="para">

7"para" label-module="para">

7"para" label-module="para">

7"para" label-module="para">

7"para" label-module="para">

7"para" label-module="para">

7"para" label-module="para">

7"para" label-module="para">

Chapter 8CPK"para" label-module="para">

8"para" label-module="para">

8"para" label-module="para">

8"para" label-module="para">

8"para" label-module="para">

8"para" label-module="para">

8"para" label-module="para">

Chapter 9CPK ID"para" label-module="para">

9"para" label-module="para">

9"para" label-module="para">

9"para" label-module="para">

9"para" label-module="para">

9"para" label-module="para">

9"para" label-module="para">

9"para" label-module="para">

9"para" label-module="para">

9"para" label-module="para">

9"para" label-module="para">

9"para" label-module="para">

Part FourCode Authentication

Chapter 10Software ID Authentication

10"para" label-module="para">

10"para" label-module="para">

10"para" label-module="para">

10"para" label-module="para">

10"para" label-module="para">

Chapter 11Windows Code Authentication

11"para" label-module="para">

11"para" label-module="para">

11"para" label-module="para">

11"para" label-module="para">

11"para" label-module="para">

11"para" label-module="para">

11"para" label-module="para">

11"para" label-module="para">

11"para" label-module="para">

11"para" label-module="para">

Chapter 12Linux Code Authentication

12"para" label-module="para">

12"para" label-module="para">

12"para" label-module="para">

12"para" label-module="para">

Part FiveCommunication Authentication

Chapter 13Phone Authentication

13"para" label-module="para">

13"para" label-module="para">

13"para" label-module="para">

13"para" label-module="para">

Chapter 14SSL Communication Authentication

14"para" label-module="para">

14"para" label-module="para">

14"para" label-module="para">

14"para" label-module="para">

14"para" label-module="para">

14"para" label-module="para">

Chapter 15Router Communication Authentication

15"para" label-module="para">

15"para" label-module="para">

15"para" label-module="para">

15"para" label-module="para">

15"para" label-module="para">

15"para" label-module="para">

15"para" label-module="para">

15"para" label-module="para">

15"para" label-module="para">

15"para" label-module="para">

15"para" label-module="para">

Conclusion

Part Sixe"para" label-module="para">

Chapter 16e"para" label-module="para">

16"para" label-module="para">

16"para" label-module="para">

16"para" label-module="para">

16"para" label-module="para">

16"para" label-module="para">

16"para" label-module="para">

16"para" label-module="para">

Chapter 17e"para" label-module="para">

17"para" label-module="para">

17"para" label-module="para">

17"para" label-module="para">

17"para" label-module="para">

17"para" label-module="para">

Part SevenLogistics Authentication

Chapter 18e"para" label-module="para">

18"para" label-module="para">

18"para" label-module="para">

18"para" label-module="para">

18"para" label-module="para">

Chapter 19e"para" label-module="para">

19"para" label-module="para">

19"para" label-module="para">

19"para" label-module="para">

19"para" label-module="para">

19"para" label-module="para">

19"para" label-module="para">

19"para" label-module="para">

19"para" label-module="para">

19"para" label-module="para">

19"para" label-module="para">

19"para" label-module="para">

Part EightStored File Authentication

Chapter 20Storage Authentication

20"para" label-module="para">

20"para" label-module="para">

20"para" label-module="para">

20"para" label-module="para">

20"para" label-module="para">

20"para" label-module="para">

20"para" label-module="para">

20"para" label-module="para">

20"para" label-module="para">

Chapter 21Secure File Box

21"para" label-module="para">

21"para" label-module="para">

21"para" label-module="para">

21"para" label-module="para">

·ⅩⅦ·Chapter 22Classification Seal Authentication

22"para" label-module="para">

22"para" label-module="para">

22"para" label-module="para">

22"para" label-module="para">

22"para" label-module="para">

Part NineMoving Data Authentication

Chapter 23e"para" label-module="para">

23"para" label-module="para">

23"para" label-module="para">

23"para" label-module="para">

Chapter 24Digital Right Authentication

24"para" label-module="para">

24"para" label-module="para">

24"para" label-module="para">

24"para" label-module="para">

24"para" label-module="para">

Part TenNetwork Authentication

Chapter 25Pass Authentication

25"para" label-module="para">

25"para" label-module="para">

25"para" label-module="para">

25"para" label-module="para">

25"para" label-module="para">

·ⅩⅧ·Chapter 26Address Authentication

26"para" label-module="para">

26"para" label-module="para">

26"para" label-module="para">

26"para" label-module="para">

26"para" label-module="para">

26"para" label-module="para">

26"para" label-module="para">

PostscriptNew Trend of Information Security

Appendices

·ⅩⅦ·Appendix A

Walk Out of Mysterious "Black Chamber"

Appendix B

Identity Authentication Opening a New Land for Information Security

Appendix C

Searching for Safe "Silver Bullet"

Appendix D

"Electronic" Attracts International Attention

Appendix E

CPK System Goes to the World

Appendix F

Identity Authentication Based on CPK System

Appendix G

CPK Cryptosystem

References

Glossary

Technical Terms

Symbols

标识鉴别:网际安全技术基础造价信息

本书讨论了未来“网际安全”的关键技术――基于标识鉴别的可信系统,也讨论了与此相关的自证性公钥体制、信任逻辑,以及信任逻辑在可信接入、可信计算、可信交易、可信物流。网络管理中的应用,以及在互联网和物联网构成的网际空间中建立互信的基本技术,也讨论了新一代信息安全的概念和下一代绿色网络安全的发展方向

标识鉴别:网际安全技术基础图书目录常见问题

-

第2版前言第1版前言第1章 土方工程1.1 土的分类与工程性质1.2 场地平整、土方量计算与土方调配1.3 基坑土方开挖准备与降排水1.4 基坑边坡与坑壁支护1.5 土方工程的机械化施工复习思考题第2...

-

前言第一章 绪论第一节 互换性概述第二节 加工误差和公差第三节 极限与配合标准第四节 技术测量概念第五节 本课程的性质、任务与基本要求思考题与习题第二章 光滑孔、轴尺寸的公差与配合第一节 公差与配合的...

-

第一篇 个人礼仪1 讲究礼貌 语言文明2 规范姿势 举止优雅3 服饰得体 注重形象第二篇 家庭礼仪1 家庭和睦 尊重长辈2 情同手足 有爱同辈第三篇 校园礼仪1 尊重师长 虚心学习2 团结同学 共同进...

标识鉴别:网际安全技术基础图书目录文献

电厂图书目录

电厂图书目录

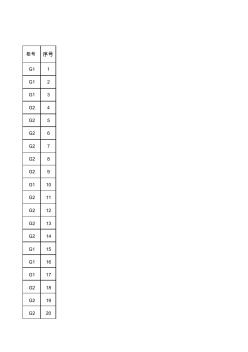

柜号 序号 G1 1 G1 2 G1 3 G2 4 G2 5 G2 6 G2 7 G2 8 G2 9 G1 10 G2 11 G2 12 G2 13 G2 14 G1 15 G1 16 G1 17 G2 18 G2 19 G2 20 G1 21 G3 22 G3 23 G3 24 G3 25 G3 26 G3 27 G1 28 G1 29 G3 30 G3 31 G2 32 G2 33 G2 34 G2 35 G2 36 G2 37 G2 38 下右 39 下右 40 下右 41 下右 42 下右 43 下右 44 下右 45 下右 46 下右 47 下右 48 下右 49 下右 50 下右 51 下右 52 下右 53 下左 54 下左 55 下左 56 下左 57 下左 58 下左 59 下左 60 下左 61 下左 62 下左 63 下左 64 下左 65 下左 66 下左 67 下

工程常用图书目录

工程常用图书目录

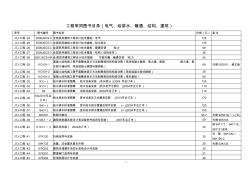

1 工程常用图书目录(电气、给排水、暖通、结构、建筑) 序号 图书编号 图书名称 价格(元) 备注 JTJ-工程 -24 2009JSCS-5 全国民用建筑工程设计技术措施-电气 128 JTJ-工程 -25 2009JSCS-3 全国民用建筑工程设计技术措施-给水排水 136 JTJ-工程 -26 2009JSCS-4 全国民用建筑工程设计技术措施-暖通空调 ?动力 98 JTJ-工程 -27 2009JSCS-2 全国民用建筑工程设计技术措施-结构(结构体系) 48 JTJ-工程 -28 2007JSCS-KR 全国民用建筑工程设计技术措施 节能专篇-暖通空调 ?动力 54 JTJ-工程 -29 11G101-1 混凝土结构施工图平面整体表示方法制图规则和构造详图(现浇混凝土框架、剪力墙、框架 -剪力墙、框 支剪力墙结构、现浇混凝土楼面与屋面板) 69 代替 00G101

按功能

消防逃生标识、办公场所常用标识、自发光标识、特定环境标识、个人防护安全标识、禁烟环境标识

按内容

警告标识、禁止标识、强制标识、危险品包装标识、电力行业标识、提示类标识、工作场所职业病危害警示标识、环保可回收标识、城市生活垃圾分类标识、环境保护图形标识、注意标识、当心标识、危险标识、消防设施标识、灭火器指示标识、逃生指示标识、门边提示标识、紧急集合/疏散标识

管道标识危险标识

a)适用范围:管道内的物质,凡属于GB13690所列的危险化学品,其管道应设置危险标识。

b)表示方法:在管道上涂150mm宽黄色,在黄色两侧各涂25mm宽黑色的色环或色带,安全色范围应符合GB2893的规定。

c)表示场所:基本识别色的标识上或附近。

管道标识消防标识

工业生产中设置的消防专用管道应遵守GB13495-1992的规定,并在管道上标识“消防专用”识别符号。标识部位、最小字体应分别符合4.5、5.4的规定。

标识牌的受众是可能暴露于现场的人,因此,标识牌的安装位置尤其重要,如果装在不能够有效识别或者识别困难的位置,安全标识牌就失去了警示的意义。

常见的错误安装位置有以下几种:

一、 安全标志牌安装在设备间或建筑入口的门页上,这种情况下,标识牌的角度随门页状态而变化,当门页处于打开状态时,标识牌朝向门口的侧面,从入口方向看过来,标识牌正好处于垂直状态,不能被看到。

二、 安全标识牌安装高度过高或过低,人的习惯是平视最舒服,因此,标识牌应该安装在人的视线水平面上,过高会造成仰视,过低会造成俯视,两种情况都不具备很好的用户体验,同时也是不符合标准的,值得注意的是,当安全标识牌排列成两排或三排的时候,安装高度与单排情况下不尽相同,需要现场施工人员具备丰富的经验。

三、 安全标识牌的安装顺序,《火力发电厂安全生产设施配置》(以下简称标准)中明确规定,安全标识牌应该安装按照警告、禁止、指示、提示顺序,从左至右、从上到下的排列方式安装,这样才能具备最好的识别性,最整齐规范的视觉效果。

- 相关百科

- 相关知识

- 相关专栏

- 栎树桑寄生

- 树木多代嫁接繁殖法

- 树木形态与生长发育分形(Fractal)特性及模型研究

- 树木盆景:名家授艺十日通

- 树皮红

- 树脂体的模具及树脂体

- 树脂包装秤

- 树脂工艺品生产技术

- 树脂搅拌桶

- 树脂版印章

- 树脂管

- 树脂胶管

- 树脂颜料

- 树苗好栽成材难

- 树路径长度

- 树酯

- 预制砌块(砖、石)挡土墙工程砌体施工安全技术交底

- 在全县非煤矿山和危化企业安全生产工作会议上的讲话

- 云南省昆明市建设局建筑工程深基坑施工安全管理规定

- 云南省城镇照明工程安全生产规程(修订征求意见稿)

- 云浮建筑施工领域安全管理联合执法检查专项行动方案

- 月份安全工作总结(20200812144457)

- 浙江深美装饰工程有限公司生产车间工程安全监理细则

- 有关建设工程施工安全涉及常用法律法规标准规范清单

- 智能材料系统与结构工程构造安全监控

- 中高职衔接道路桥梁工程技术专业教学标准探索与实践

- 中博会展中心C1区钢结构屋面大型主桁架的施工技术

- 彝良县七里沟煤矿安全生产责任制及各工种岗位责任制

- 有软弱下卧层时确定天然地基上基础底面积的简便方法

- 中国运用现代集成制造技术改造传统产业的经验和前景

- 中国恩菲工程技术有限公司中国有色工程设计总院

- 有关CAD技术在水利工程设计中的实际应用方法