放心农资有蹊径 双轨共筑防火墙

又是一年春三月。春耕开始了!为促进农民收入持续增长,保证国家粮食安全和主要农产品的有效供给,国家质检总局日前部署了今年农资专项打假工作。为此,本刊记者专门就农资农机产品质量进行了多方调查采访。同时,编辑部特邀国家质检中心的有关专家就化肥、农膜、农机及农机配件等产品的质量状况、问题的症结及选购方法进行撰文分析。希望这组系列报道能给各级监管部门以参考、给农资企业以指导、给农民朋友们以帮助,为这个生机无限的春天种下一片收获的希望!

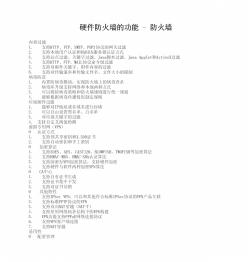

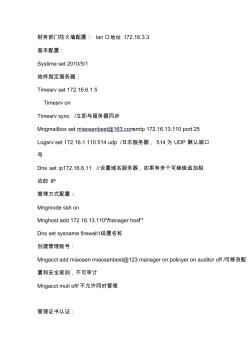

防火墙实施策略--财务防火墙

财务部门防火墙配置:lan口地址172.16.3.3 基本配置: systimeset2010/5/1 始终指定服务器: timesrvset172.16.6.15 timesrvon timesrvsync/立即与服务器同步 mngmailboxsetmiaosenbest@163.comsmtp172.16.13.110port25 logsrvset172.16.1.110514udp/日志服务器,514为udp默认端口 号 dnssetip172.16.6.11//设置域名服务器,如果有多个可继续追加相 应的ip 管理方式配置: mngmodesshon mnghostadd172.16.13.110“managerhost” dnssetsysnamefirewall1/设置名称 创建管理账号

编辑推荐下载

普通防火墙与Web应用防火墙的对比

普通防火墙与web应用防火墙的对比 (web应用防火墙)旨在保护web应用程序避免受到跨站脚本攻击和sql注入攻击等常见的威胁。网络防 火墙是防御网络周边环境的,虽然一些传统的防火墙提供了某种程度的应用程序熟悉能力,但是,传统防 火墙没有web应用防火墙提供的那样精细和具体。例如,web应用防火墙能够检测一个应用程序是否按 照它设计的方式工作,它能够让你编写具体的规则防止再次发生这种工具。,web应用防火墙与入侵防御 系统不同。它是一个完全不同的技术,不是以特征为基础的,而是以行为为基础的,防止你自己意外制造 的安全漏洞。 金融危机促使web应用防火墙走强 2010-06-1117:50出处:比特网作者:佚名【我要评论】[导读]此前笔者一直表示,2009年 安全大黑马非web应用防火墙莫数。事实上,进入五月份以来,很多web应用防火墙厂家 的工

第五代防火墙——分布式防火墙

总结了防火墙的发展状况,并且研究和分析了分布式防火墙的强大功能和优势。分布式防火墙能够满足当前网络对安全的需求。

放心农资有蹊径双轨共筑防火墙热门文档

防火墙

第二节建筑防火分区 一、防火分区的分类 1、防火分区的定义:所谓防火分区是指采用具有一定耐火能力的分隔设施(如楼梯、 墙体等)在一定时间内将火灾控制在一定范围内的单元空间。 当建筑某空间发生火灾时,火焰及热气流会从门窗洞口或从楼板墙体的烧损处以及 楼梯间等沿井向其它空间蔓延扩大,最终将整幢建筑卷入火海。因此建筑设计中要合理 地进行防火分区,不仅能有效地控制火灾发生的范围,同时便于人员疏散。 2、分类:防火分区按功能分为:①水平防火分区:用防火墙、防火门、防火卷帘将 楼层水平分成几个防火分区,防止火灾向水平方向蔓延。②竖向防火分区:用一定耐火 极限的楼板和窗间墙将上下层隔开防止多层或高层建筑物层与层之间竖向扩散蔓延。 二、规划防火分区的原则 防火分区的划分,从消防角度越小越好,但从使用功能,则越大越好,应遵循以下原则: 1、火灾危险性大的部分应与火灾危

防火墙论文

摘要 防火墙是指一种将内部网络和外部网络分开的方法,实际上是一种 隔离控制技术。在某个机构的网络和不安全的网络之间设置障碍, 阻止对信息资源的非法访问,也可以阻止保密信息从受保护网络上 被非法输出。通过限制与网络或某一特定区域的通信,以达到防止 非法用户侵犯受保护网络的目的。防火墙是在两个网络通讯时执行 的一种访问控制尺度,它对两个网络之问传输的数据包和连接方式 按照一定的安全策略对其进行检查,来决定网络之问的通信是否被 允许:其中被保护的网络称为内部网络,未保护的网络称为外部网 络或公用网络。应用防火墙时,首先要明确防火墙的缺省策略,是 接受还是拒绝。如果缺省策略是接受,那么没有显式拒绝的数据包 可以通过防火墙;如果缺省策略是拒绝,那么没有显式接受的数据 包不能通过防火墙。显然后者的安全性更高。 关键词:网络防火墙技术安全原理 目录 引言⋯⋯⋯⋯⋯⋯⋯⋯⋯

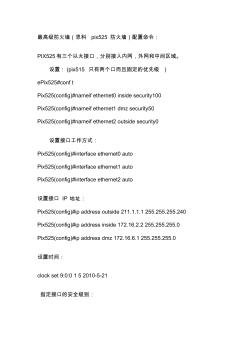

防火墙实施策略--最高级防火墙

最高级防火墙(思科pix525防火墙)配置命令: pix525有三个以太接口,分别接入内网,外网和中间区域。 设置:(pix515只有两个口而且固定的优先级) epix525#conft pix525(config)#nameifethernet0insidesecurity100 pix525(config)#nameifethernet1dmzsecurity50 pix525(config)#nameifethernet2outsidesecurity0 设置接口工作方式: pix525(config)#interfaceethernet0auto pix525(config)#interfaceethernet1auto pix525(config)#interfaceethernet2auto 设置接口ip地址: pi

防火墙实施策略--电信防火墙

最高级防火墙(思科pix525防火墙)配置命令: pix525有三个以太接口,分别接入内网,外网和中间区域。 设置:(pix515只有两个口而且固定的优先级) epix525#conft pix525(config)#nameifethernet0insidesecurity100 pix525(config)#nameifethernet1dmzsecurity50 pix525(config)#nameifethernet2outsidesecurity0 设置接口工作方式: pix525(config)#interfaceethernet0auto pix525(config)#interfaceethernet1auto pix525(config)#interfaceethernet2auto 设置接口ip地址: pi

![[web防火墙]web防火墙产品哪家的好](https://files.zjtcn.com/group1/M00/93/96/CgoBZ2BbUGGAG1GRAAA93fiuc8Y760.jpg)

[web防火墙]web防火墙产品哪家的好

本文整理于网络,仅供阅读参考 [web防火墙]web防火墙产品哪家的好 web防火墙产品介绍一: 宝界web应用防火墙是一款能够深入理解web应用层数据, 真正运行在osi7层的应用层网关。其核心是基于对http应用层 数据的理解,产品采用积极主动防御手段 同时与宝界网页防篡改软件互动配合,来达到对web服务器 及其应用进行全方位防护的目的。 宝界web防火墙对各种web攻击行为进行防御,产品具有多 种防御模块:防sql注入、防跨站攻击 防盗链、网站后台管理屏蔽、论坛关键字过滤、ddos防护、 arp防御、链路负载均衡、服务器负载均衡模块等。 web防火墙产品介绍二: web应用防火墙国内最好的是铱迅信息,可以百度一下,深信 服的web网关那个不是web应用防火墙,而是类似一个网关utm 而已,网关根本没法用,性能低下不说,功能也是个垃圾。国

放心农资有蹊径双轨共筑防火墙精华文档

防火墙 (3)

防火墙技术: 包过滤: 电路级网关、应用网关、代理服务器、状态检测、自适应代理型防火墙 电路级网关用来监控受信任的客户或服务器与不受信任的主机间的tcp握手信息,这 样来决定该会话是否合法,电路级网关是在osi模型中会话层上来过滤数据包,这样比 包过滤防火墙要高两层。另外,电路级网关还提供一个重要的安全功能:网络地址转 移(nat)将所有公司内部的ip地址映射到一个“安全”的ip地址,这个地址是由防火墙 使用的。有两种方法来实现这种类型的网关,一种是由一台主机充当筛选路由器而另 一台充当应用级防火墙。另一种是在第一个防火墙主机和第二个之间建立安全的连接。 这种结构的好处是当一次攻击发生时能提供容错功能。 防火墙一般可以分为以下几种:包过滤型防火墙、电路级网关型防火墙、应用网关型 防火墙、代理服务型防火墙、状态检测型防火墙、自适应代理型防火墙。下面分析各 种

防火墙 (2)

第二节建筑防火分区 一、防火分区的分类 1、防火分区的定义:所谓防火分区是指采用具有一定耐火能力的分隔设施(如楼梯、 墙体等)在一定时间内将火灾控制在一定范围内的单元空间。 当建筑某空间发生火灾时,火焰及热气流会从门窗洞口或从楼板墙体的烧损处以及 楼梯间等沿井向其它空间蔓延扩大,最终将整幢建筑卷入火海。因此建筑设计中要合理 地进行防火分区,不仅能有效地控制火灾发生的范围,同时便于人员疏散。 2、分类:防火分区按功能分为:①水平防火分区:用防火墙、防火门、防火卷帘将 楼层水平分成几个防火分区,防止火灾向水平方向蔓延。②竖向防火分区:用一定耐火 极限的楼板和窗间墙将上下层隔开防止多层或高层建筑物层与层之间竖向扩散蔓延。 二、规划防火分区的原则 防火分区的划分,从消防角度越小越好,但从使用功能,则越大越好,应遵循以下原则: 1、火灾危险性大的部分应与火灾危

解析防火墙

解析防火墙: 您企业网络的安全守卫 内容 >防火墙101 >软件或设施 >企业防火墙和市场 >赛门铁克解决方案 内容 执行概要.................................................................3 当今的防火墙.............................................................3 防火墙101................................................................4 防火墙类型及功能....................................................4 其它重要功能...................................

放心农资有蹊径双轨共筑防火墙最新文档

防火墙与防火隔墙有何区别

防火墙与防火隔墙有何区别 一、术语 根据《建规》2.1.11条,防火隔墙的定义为:建筑内防止火灾蔓延至相邻区域 且耐火极限不低于规定要求的不燃性墙体。根据《建规》2.1.12条,防火墙的 定义为:防止火灾蔓延至相邻建筑或相邻水平防火分区且耐火极限不低于3.00h 的不燃性墙体。 二、区别与联系 防火墙实为防火隔墙的特例,二者均为防止火灾蔓延而设置,其区别在于:●防 火墙不仅可作为建筑内的隔墙尚可为建筑外墙。●防火墙用于建筑内时,应位 于相邻水平防火分区之间,而防火隔墙应位于建筑内同层的相邻区域之间。 ●防火墙应为耐火极限≥3.0的不燃性墙体(甲、乙类厂房和甲、乙、丙类仓 库内的防火墙,其耐火极限不应低于4.00h。)。防火隔墙也应为不燃性墙体, 但其耐火极限不低于规定要求即可(多<3.0h)。 三、常见考点 《建规》关于不同建筑、场所

防火墙、防火分区墙如何区分

????一、定义的不同 ???1、防火墙:防止火灾蔓延至相邻建筑或相邻水平防火分区且 耐火极限不低于3.00h的不燃性墙体;(《建规》) ???2、防火隔墙:建筑内防止火灾蔓延至相邻区域且耐火极限不 低于规定要求的不燃性墙体。(《建规》) ????注:分隔防火分区的一定是防火墙,但是防火墙不一定都是 分隔防火分区的,防火墙耐火时间至少要3h,防火隔墙根据需要 以2h左右的居多。 ????二、使用位置的不同 ???1、防火墙主要用于防火分区的分隔和防火间距不足时采取的 措施之一(因防火间距不足而增加的防火墙除规范已明确可以开门 窗洞口的,其余不能开门窗洞口),防火墙上的门窗洞口一定是甲 级; ???2、防火隔墙主要用于同一个防火分区中,特殊功能房间的分 隔(有一些分隔位置也是要求采用防火墙),比如一些重要的设备 用房、工业建筑中不同的火灾危险性部分等,防火隔墙上的

防火墙和防火隔墙

防火墙与防火隔墙的区别与联系 术语: 根据《建规》2.1.11条,防火隔墙的定义为:建筑内防止火灾蔓延至相邻区域且 耐火极限不低于规定要求的不燃性墙体。 根据《建规》2.1.12条,防火墙的定义为:防止火灾蔓延至相邻建筑或相邻水平 防火分区且耐火极限不低于3.00h的不燃性墙体。 区别与联系: 防火墙实为防火隔墙的特例,二者均为防止火灾蔓延而设置,其区别在于: ● 防火墙不仅可作为建筑内的隔墙尚可为建筑外墙。 ● 防火墙用于建筑内时,应位于相邻水平防火分区之间,而防火隔墙应位于建筑内 同层的相邻区域之间。 ● 防火墙应为耐火极限≥3.0的不燃性墙体( 甲、乙类厂房和甲、乙、丙类仓库内的防火墙,其耐火极限不应低于4.00h。 )。防火隔墙也应为不燃性墙体,但其耐火极限不低于规定要求即可(多<3.0h)。 常见考点: 《建规》关于不同建筑、场所防火隔墙的要求如下(一定

防火墙防火分区墙如何区分

一、定义的不同 1、防火墙:防止火灾蔓延至相邻建筑或相邻水平防火分区且耐 火极限不低于3.00h的不燃性墙体;(《建规》) 2、防火隔墙:建筑内防止火灾蔓延至相邻区域且耐火极限不低 于规定要求的不燃性墙体。(《建规》) 注:分隔防火分区的一定是防火墙,但是防火墙不一定都是分隔 防火分区的,防火墙耐火时间至少要3h,防火隔墙根据需要以2h 左右的居多。 二、使用位置的不同 1、防火墙主要用于防火分区的分隔和防火间距不足时采取的措 施之一(因防火间距不足而增加的防火墙除已明确可以开门窗洞 口的,其余不能开门窗洞口),防火墙上的门窗洞口一定是甲 级; 2、防火隔墙主要用于同一个防火分区中,特殊功能房间的分隔 (有一些分隔位置也是要求采用防火墙),比如一些重要的设备 用房、工业建筑中不同的火灾危险性部分等,防火隔墙上的门窗 洞口一般根据规范要求可以采用乙级或甲级,对防火隔墙耐火极 限

山石防火墙命令

表29-1:手动同步配置命令列表;ha同步信息show命令手动同步命令;配 置信息showconfigurationexe;文件信息showfileexechasyncfi;arp表项sh owarpexechasyncrd;dns配置信息showiphostsexecha;dhcp配置信息showdh cpexechasy;mac地址表showmacexecha 表29-1:手动同步配置命令列表 ha同步信息show命令手动同步命令 配置信息showconfigurationexechasyncconfiguration 文件信息showfileexechasyncfilefile-name arp表项showarpexechasyncrdoarp dns配置信息showiphostsex

应用防火墙有效防黑客入侵WEB

对于现代企业而言,信息资产就和企业其他重要的资产一样都是非常具有价值的,应该被妥善加以保护并可被审核.但是信息系统面临着许多安全的威胁,因此只有对信息系统安全风险加以管理,才能降低系统提供信息不及时、不完整与不正确等风险,而设置适当的策略控制及保存审核档案记录,还能方便及时发现并追踪恶意行为,防范入侵与攻击,进而确保信息系统的安全.

防CC攻击:软件防火墙和WEB防火墙大比较

基cc攻击是一种成本极低的ddos攻击方式,只要有上百个ip,每个ip弄几个进程,那么可以有几百上千个并发请求,很容易让服务器资源耗尽,从而造成网站宕机;防御cc攻击,硬件防火墙的效果不怎么明显,因为cc攻击的ip量太小,很难触发防御机制,反而是软件防火墙、web防火墙更容易防御。那么,软件防火墙和web防火

登陆防火墙

贵港供电局横向防火墙配置案例 配置思路: 第一步:登录管理防火墙; 防火墙默认管理端口eth0口,默认ip地址为192.168.1.254,通过ie浏览器在地址栏 里输入https://192.168.1.254登录,用户名为superman,初始为密码talent。 第二步:配置防火墙接口工作模式: 根据供电局开工单要求,横向防火墙接口需要设置成trunk工作模式,那么就必须在防 火墙中添加vlan66、67、100、200四个vlan,在防火墙左边菜单的“网络管理” 的接口“设置”中进行设置,比如eth10口,在“基本信息”的“模式”下拉选项中 选择“交换”,“描述”设置中可以自定义填入接口在接在区域,在“交换模式”中的“类 型”选择“trunk”模式,如下图所示,eth10口描述为“接非控制区互联交换机a”, 其他参数不用设置,然后

放心农资有蹊径双轨共筑防火墙相关

文辑推荐

知识推荐

百科推荐

职位:给水排水工程师

擅长专业:土建 安装 装饰 市政 园林