虚拟路由转发可解决问题

⒉1 实现类似专用PE的功能,用路由隔离不同的vpn用户。

⒉2 解决地址重叠的问题

即同时支持使用公有地址的客户端设备和私有地址的客户端设备,或者多个VPN使用同一个地址空间;

也可以支持创建重叠VPN,所谓重叠VPN是指同一个站点同时属于多个VPN的情况。

引入RT的概念

在PE 中,存在全局路由表、vrf 等,从全局路由表选择路由到vrf 称为export导出;从vrf 中选择路由到全局路由表称为import。RT 用于路由信息的分发,它分成Import RT和Export RT,分别用于路由信息的导入、导出策略。当从全局路由表中导出路由到vrf 时,要用Export RT对VPN路由进行标记;在往全局路由导入VPNv4 路由时,只有所带RT 标记与VRF 表中任意一个Import RT相符的路由才会被导入到全局路由表中。RT使得PE路由器只包含和其直接相连的VPN的路由,而不是全网所有ipvpnv4 的路由,从而节省了PE路由器的资 源,提高了网络拓展性。在一个VRF中,在发布路由时使用RT 的export 规则。直接发送给其他的PE设备。在接收端的PE上,接收所有的路由,并根据每个VRF 配置的RT 的import 规则进行检查,如果与路由中的RT属性match,则将该路由加入到相应的VRF中。

Export Target: 我这个VRF 发出的路由打上什么标记;

Import Target:我这个VRF 接受什么标记的路由。

引入RD的概念

ISP 网络需要把来自CE 用户的路由,通过公用网络传递到用户的其他CE 路由器。但是来自不同用户的路由可能相同(重叠)。假设A 用户有个路由条目是10.180.0.0/16,B 用户有个路由也是10.180.0.0/16。这样在ISP 内部将不能区分10.180.0.0/16 到底是那个用户的。为了解决这个问题映入RD (64bit)概念,将ipv4 地址扩展为ipvpn4 地址(RD:ipv4), 在ISP 内部传播路由时为每个来自CE 的路由加一个区别标识,这样对端ISP,PE收到不同vrf的相同路由,就能准确区分。假设A 用户的RD 是65001:1,B 用户的RD为65002:1, 这样A 的10.180.0.0/16 就扩充为65001:1:10.180.0.0/16,B 扩充为65002:1:10.180.0.0/16 ,这种扩充后的路由成为ipvpn4 route。只要RD 全局唯一, 将不唯一的IPv4地址转化为唯一的IPVPNv4 地址,但是IPVPNv4 地址对客户端设备来说是不可见的。

虚拟路由转发造价信息

公网路由表:包含全部PE和P 路由器之间的路由,由骨干网IGP 产生。

私网路由表:包含本VPN 用户可达信息的路由和转发表。

⒊1 配置RD

理论上可以为每个VRF配置一个RD。

通常建议为每个VPN都配置相同的RD,不同的VPN配置不同的RD。

但是实际上只要保证存在相同地址的两个VRF的RD不同即可,不同的VPN可以配置相同的RD,相同的VPN也可以配置不同的RD。

VPN RD的关系比较松散,只需要保证存在地址相同的两个VRF的RD不同即可。只要能区分不同vrf的系统路由就可以了。

PE1(config-vrf)#rd

ASN:nn or IP-address:nn VPN Route Distinguisher

一般采用:ASN:nn

⒊2 配置RT

PE1(config-vrf)#route-target import

ASN:nn or IP-address:nn Target VPN Extended Community

PE1(config-vrf)#route-target export

ASN:nn or IP-address:nn Target VPN Extended Community

⒊3 为VRF 指派接口

一旦你创建VRF的工作结束,你就可以开始分配特定的接口并且开始把客户分开。如果你在确定VRF中的接口之前分配IP地址,这个IP地址将被删除,你必须重新为接口分配IP地址。

PE1(config)#interface s1/0

PE1(config-if)#ip vrf forwarding vpn-a

PE1(config-if)#

PE1(config-if)#do show ip vrf

Name Default RD Interfaces

vpn-a 65001:1 Se1/0

VPN Routing and Forwarding (VRF) is a technology used in computer networks that allows multiple instances of a routing table to co-exist within the same router at the same time. Because the routing instances are independent,the same or overlapping IP addresses can be used without conflicting with each other.

VRF---VPN路由转发实例(VPN Routing & Forwarding Instance)

每一个VRF可以看作虚拟的路由器,好像是一台专用的PE设备。该虚拟路由器包括如下元素:

一张独立的路由表,当然也包括了独立的地址空间;

一组归属于这个VRF的接口的集合;

一组只用于本VRF的路由协议。

对于每个PE,可以维护一个或多个VRF,同时维护一个公网的路由表(也叫全局路由表),多个VRF实例相互分离独立。

虚拟路由转发可解决问题常见问题

-

路由器首先路由表中查找,判明是否知道如何将分组发送到下一个站点(路由器或主机),如果路由器不知道如何发送分组,通常将该分组丢弃;否则就根据路由表的相应表项将分组发送到下一个站点,如果目的网络直接与路由...

-

桥接模式和中继模式的区别 WDS (Wireless Distribution ??System)无线分布式系统,是无线连接两个接入点(AP)的协议。在整个WDS无线网络中,把多个AP通过桥接或中继器...

-

桥接模式和中继模式的区别WDS(WirelessDistribution??System)无线分布式系统,是无线连接两个接入点(AP)的协议。在整个WDS无线网络中,把多个AP通过桥接或中继器的方式连...

Virtual Routing Forwarding

VPN路由转发表,也称VPN-instance(VPN实例),是PE为直接相连的site建立并维护的一个专门实体,每个site在PE上都有自己的VPN-instance,每个VPN-instance包含到一个或多个与该PE直接相连的CE的路由和转发表,另外如果要实现同一VPN各个Site间的互通,该VPN-instance还就应该包含连接在其他PE上的发出该VPN的Site的路由信息。

MPLS VPN网络主要由CE、PE和P等3部分组成:CE(Customer Edge Router,用户网络边缘路由器)设备直接与服务提供商网络(图1中的MPLS骨干网络)相连,它“感知”不到VPN的存在;PE(Provider Edge Router,骨干网边缘路由器)设备与用户的CE直接相连,负责VPN业务接入,处理VPN-IPv4路由,是MPLS三层VPN的主要实现者:P(Provider Router,骨干网核心路由器)负责快速转发数据,不与CE直接相连。在整个MPLS VPN中,P、PE设备需要支持MPLS的基本功能,CE设备不必支持MPLS。

PE是MPLS VPN网络的关键设备,根据PE路由器是否参与客户的路由,MPLS VPN分成Layer3 MPLS VPN和Layer2 MPLS VPN。其中Layer3 MPLS VPN遵循RFC2547bis标准,使用MBGP在PE路由器之间分发路由信息,使用MPLS技术在VPN站点之间传送数据,因而又称为 BGP/MPLS VPN。本文主要阐述的是Layer3 MPLS VPN。

在MPLS VPN网络中,对VPN的所有处理都发生在PE路由器上,为此,PE路由器上起用了VPNv4地址族,引入了RD(Route Distinguisher)和RT(Route Target)等属性。RD具有全局唯一性,通过将8byte的RD作为IPv4地址前缀的扩展,使不唯一的IPv4地址转化为唯一的VPNv4地址。VPNv4地址对客户端设备来说是不可见的,它只用于骨干网络上路由信息的分发。PE对等体之间需要发布基于VPNv4地址族的路由,这通常是通过 MBGP实现的。正常的BGP4能只传递IPv4的路由,MP-BGP在BGP的基础上定义了新的属性。MP-iBGP在邻居间传递VPN用户路由时会将 IPv4地址打上RD前缀,这样VPN用户传来的IPv4路由就转变为VPNv4路由,从而保证VPN用户的路由到了对端的PE上以后,即使存在地址空间重叠,对端PE也能够区分开分属不同VPN的用户路由。RT使用了BGP中扩展团体属性,用于路由信息的分发,具有全局唯一性,同一个RT只能被一个 VPN使用,它分成Import RT和Export RT,分别用于路由信息的导入和导出策略。在PE路由器上针对每个site都创建了一个虚拟路由转发表VRF(VPN Routing & Forwarding),VRF为每个site维护逻辑上分离的路由表,每个VRF都有Import RT和Export RT属性。当PE从VRF表中导出VPN路由时,要用Export RT对VPN路由进行标记;当PE收到VPNv4路由信息时,只有所带RT标记与VRF表中任意一个Import RT相符的路由才会被导入到VRF表中,而不是全网所有VPN的路由,从而形成不同的VPN,实现VPN的互访与隔离。通过对Import RT和Export RT的合理配置,运营商可以构建不同拓扑类型的VPN,如重叠式VPN和Hub-and-spoke VPN。

整个MPLS VPN体系结构可以分成控制面和数据面,控制面定义了LSP的建立和VPN路由信息的分发过程,数据面则定义了VPN数据的转发过程。

在控制层面,P路由器并不参与VPN路由信息的交互,客户路由器是通过CE和PE路由器之间、PE路由器之间的路由交互知道属于某个VPN的网络拓扑信息。CE-PE路由器之间通过采用静态/默认路由或采用IGP(RIPv2、OSPF)等动态路由协议。PE-PE之间通过采用MP-iBGP进行路由信息的交互,PE路由器通过维持iBGP网状连接或使用路由反射器来确保路由信息分发给所有的PE路由器。除了路由协议外,在控制层面工作的还有 LDP,它在整个MPLS网络中进行标签的分发,形成数据转发的逻辑通道LSP。

在数据转发层面,MPLS VPN网络中传输的VPN业务数据采用外标签(又称隧道标签)和内标签(又称VPN标签)两层标签栈结构。当一个VPN业务分组由CE路由器发给入口PE 路由器后,PE路由器查找该子接

虚拟路由转发可解决问题文献

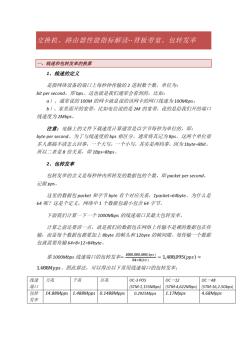

交换机、路由器性能指标解读--背板带宽、包转发率

交换机、路由器性能指标解读--背板带宽、包转发率

交换机、路由器性能指标解读--背板带宽、包转发率

基于Boson NetSim的单臂路由虚拟通信的仿真分析

基于Boson NetSim的单臂路由虚拟通信的仿真分析

应用Boson NetSim仿真软件,设计了模拟拓扑图,给出了路由器和交换机的端口设置、IP地址分配以及配置命令,应用单臂路由技术进行了虚拟网络的仿真分析,实现了VLAN间的通信,通过在实际的网络设备上的实验验证表明:单臂路由技术适宜小型网络。

路由收敛测试是体现3层交换机路由性能的一个重要部分。在测试时,给交换机灌入被测设备路由表容量的80%左右的虚拟路由,并通过测试仪给交换机加入90%线速的虚拟网络的传输流,在被测交换机完全收到广播的路由表并稳定一段时间后,撤销50%的路由,待稳定一段时间后再恢复被撤销掉的路由,通过这样的一个过程考察被测交换机是否能够及时地维护路由表,并进行正确进行转发数据 。

策略路由是网络中使用比较普遍的技术。策略路由,顾名思义,即是根据一定的策略进行报文转发,因此策略路由是一种比目的路由更灵活的路由机制。在路由器转发一个数据报文时,首先根据配置的规则对报文进行过滤,匹配成功则按照一定的转发策略进行报文转发。这种规则可以是基于标准和扩展访问控制列表,也可以基于报文的长度;而转发策略则是控制报文按照指定的策略路由表进行转发,也可以修改报文的IP优先字段。因此,策略路由是对传统IP路由机制的有效增强。

策略路由一般基于route-map表、多策略路由表以及多转发表实现的。

Route-map是由一组match子句和set子句构成,当需做策略路由的报文匹配route-map中的match子句定义的规则时,将按照set子句的配置决定该报文的路由方式,包括控制报文的发送下一跳、发送接口以及设置报文的IP优先权字段。

路由器通常实现的策略路由对报文的发送下一跳、发送接口的控制是基于多策略路由表和多转发表实现的,每一个策略路由表对应一个转发表。路由器可实现多转发表机制,系统缺省时存在两个转发表:main和local,或称为系统转发表和本地转发表。main转发表存放系统路由表产生的路由,用以指导报文的转发。local转发表则存放所有本地路由。路由器操作系统提供给用户创建策略路由表的接口,在策略路由表中配置静态路由,并采用同路由管理一样的机制将策略路由表中的选中路由刷新到对应的转发表中。

在route-map表中定义规则和报文所使用的转发表表号,当报文匹配规则(包括访问控制列表和报文长度)时,就按照指定的转发表进行路由查找。如果查找成功,则正常转发;如果查找失败,则继续在系统转发表中查找,成功则继续转发,失败则丢弃报文。

因此,路由器的策略路由通过route-map表、多策略路由表以及多转发表实现了对报文路由方式的控制。

在建立虚拟基础架构时,有许多设计要素会有助于形成稳健的最终部署,确保虚拟基础架构长期稳定运行。

虚拟基础架构从底层硬件直到上层的虚拟化软件,有太多因素都需要在规划虚拟基础架构时认真考虑。探讨怎样运用虚拟基础架构逐层分析的方法实现一个新的虚拟基础架构部署,同时提出产品选型、环境规划战略。

需要作出的关键决策之一就是:选定虚拟基础架构平台。虚拟基础架构层负责协调每个运行在您的虚拟基础架构中的虚拟的工作负荷。在为您的虚拟基础架构方案选择一个虚拟基础架构平台之前,请基于您当前和未来的IT工作负载评估扩展性:这些负载如何装载到软件空间来提供软件定义的服务,虚拟基础架构是否能被管理层平台操控,是否能提供足够的计算功能,是否有足够的性能来支持您的应用在虚拟基础架构环境中运作。

由于虚拟基础架构主机需要物理硬件,您当然总会期望能在每个物理主机上尽可能合理地放置最高数量的虚拟机。

您可能会想要了解您的虚拟基础架构组织的历史增长率,以及任何虚拟基础架构扩张计划。例如,如果您的公司计划启用另一个分支机构,通过向虚拟基础架构层中新增一台虚拟化主机,您应该能轻松搞定。相反,如果您打算关闭一个业务部门,您也应该能够轻松地缩减规模。在虚拟基础架构管理程序层向上和向下扩展的灵活程度是选择虚拟基础架构管理工具时需要考虑的重要因素。

此外,这也是为虚拟基础架构方案提升工作负载可用性的好思路。当您的虚拟基础架构平台有更新发布时,当前的虚拟基础架构主机将需要进行升级。在虚拟基础架构主机升级期间,保障运行中的虚拟基础架构的工作负载的可用性至关重要。物理主机必须组成集群来实现高可用性,虚拟基础架构平台必须提供提供故障转移功能以确保工作负载可以在升级之前迁移到另一台主机。

注意不要被(供应商)锁定。市场上的虚拟基础架构供应商并不算少。虽然VMware继续维持虚拟基础架构主导地位,但许多组织计划将VMware vSphere和Microsoft HYPER-V混合部署。

但这是一个好办法吗?某些虚拟基础架构计算功能只有只有特定的虚拟化厂商能够实现。例如,VMware 和 HYPER-V 有 SR-IOV 功能,提高了虚拟基础架构资源密集型应用程序的性能。但是VMware不支持实时迁移虚拟机,而 HYPER-V 不支持为 Linux虚拟机启用SR-IOV 功能。

另一个要考虑的虚拟基础架构设计问题是应用程序的支持。您的业务流程应用程序可能会在您当前部署的虚拟基础架构主机上成功运行,但如果软件需要升级怎么办?您可能需要跟您的虚拟基础架构应用程序供应商沟通,了解他们的虚拟基础架构升级细节,虚拟基础架构升级变化是否会影响到您托管的特定的应用程序。

许多虚拟基础架构应用程序供应商开始采用新的集装箱化开发方法。因此,您可能希望虚拟基础架构部署支持应用集装箱化的虚拟化服务器/主机。

利用不同虚拟基础架构供应商的软件部署虚拟化主机的一个附带好处是,如果在未来某一时刻您的组织决定实施虚拟基础架构私有云,您将拥有更多选择余地。

并非所有虚拟基础架构公共云提供商都能支持源自每一家虚拟基础架构上的工作负载。例如,如果您在HYPER-V 虚拟机上承载您的虚拟基础架构应用程序,并打算迁移到亚马逊EC2公共云,您就需要对这些虚拟机进行转换,才能被基于 Xen 的亚马逊 EC2支持。

由虚拟基础架构主机提供的两个最重要的服务是:存储和网络。

虚拟基础架构存储服务为存储协议、存储阵列和存储网络提供必要的支持。您对虚拟基础架构的选择会直接影响到物理存储层。例如,如果虚拟基础架构部署在一个虚拟化主机上的存储服务程序对存储协议和存储阵列缺乏支持,您就无法访问和利用虚拟基础架构底层物理存储基础设施——您的整个基础架构可能需要进行升级。

您应该选择具备以下特征的虚拟基础架构主机,可以不停机在线扩展存储,整合的物理存储层同时支持数据块存储和文件的存储、更大的虚拟化负载容量。别担心虚拟基础架构空间耗尽。您可以在随时为虚拟基础架构工作负载增加存储资源,但虚拟基础架构物理主机是否支持存储扩展是个问题。如果物理主机不支持存储动态扩展,虚拟基础架构管理将会很艰难。

同时,网络服务层必须提供必要的协议才能支持对物理网络基础设施的管理,同时对虚拟基础架构主机上运行的虚拟机提供网络隔离。

融合的虚拟基础架构具有成本效益并能提供灵活的管理。传统的方法是,通过规划每个虚拟基础架构网络部件的冗余来组建一个高可用和冗余的网络。例如,许多组织使用单独的交换机、网络路径和线缆来部署专用的以太网网络。虽然这办法能有效解决当前虚拟基础架构问题,却难以有效地适应未来虚拟基础架构网络的变化。冗余控制由物理网络层完成,这就增加了在网络组件管理方面的开销。

大多数虚拟基础架构供应商支持融合网络架构,此场景下存储和网络的流量将共用相同的交换机和线路。虚拟基础架构要求您用单个网络适配器来承载各种流量,如群集、虚拟机、管理,等等。

另外,对于虚拟基础架构的场景中,不同的流量需要隔离,理解这一点很重要。这是虚拟基础架构提供某些服务质量功能的必要方法。

- 相关百科

- 相关知识

- 相关专栏

- 发电厂热力设备及系统

- 超超临界机组锅炉设备及系统

- 热电联产系统

- 郑州斯沃电气设备有限公司

- 计算机信息系统防雷保安器

- 营口海润能源环保设备有限公司

- 安徽爱沃德新能源技术有限公司

- 赞乘环保科技(上海)有限公司

- 上海网磁电子有限公司

- 创维42E5CHR

- 沧州瀚润管道装备制造有限公司

- 管道灌溉系统的管材与管件

- 淄博太勋塑料有限公司

- 竖式热管冷却机

- 东莞理想光电技术有限公司

- 美的KFR-72LW/DY-GC(R3)

- 应用亚温淬火工艺解决45钢槽型螺母淬裂问题的探索

- 有关建筑工程造价管理面临的问题与其处理手段

- 以BIM为基础的装配式建筑全生命周期管理问题

- 智能建筑虚拟仪器监控系统与控制网络的接口技术

- 在建筑行业建立农民工工资保证金制度若干问题的思考

- 中国水环境污染治理社会化资金投入现状、问题与对策

- 医用洁净空调系统设计调试中易忽视的问题及设计优化

- 园林景观工程在推进城乡宜居环境建设中的问题及思考

- 应用贵州省雨洪公式计算施工期设计洪水需注意的问题

- 在线解答合同、FIDIC、清单、工程管理问题实况

- 制定机械加工劳动定额切削用量时间标准若干问题

- 医院手术部新风机组盘管冬季冻裂问题分析及防止方法

- 再谈VRV空调系统设计与施工中有关问题的解决方法

- 智能建筑工程监理过程中的几个问题及处理方法

- 引水隧洞TBM开挖施工质量控制及问题处理对策

- 有关公路工程BOT建设项目财务管理若干问题的思考